과제 1

John The Ripper

사전 공격 옵션

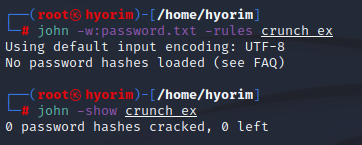

john -w:password.txt -rules shadowfile

john -show shadowfile

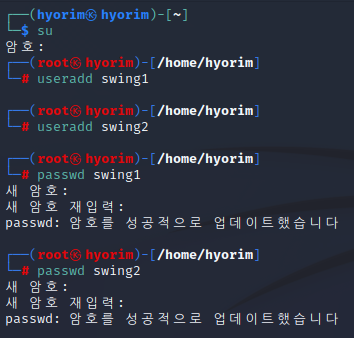

useradd 명령어로 계정 두 개 만들기.

passwd 명령어로 네자리수 비밀번호 설정하기.

unshadow 명령어로 /etc/passwd 와 /etc/shadow 를 합쳐 password.txt 파일에 저장한다.

Crunch

crunch [최소 자릿수] [최대 자릿수] [사용할 문자] -o [저장할 파일명]

사전 파일을 만들 수 있다.

-t : 최소 자릿수와 최대 자릿수가 같을 때

예를 들어 crunch 3 3 abc0123 -t @@4 -o crunch_ex2 라고 입력하면,

앞의 두 자리는 abc0123 으로 구성되고 4로 끝나는

세자리수의 문자열에서 나올 수 있는 모든 경우의 수를 담은 사전 파일이다.

cat 명령어로 출력하기.

John The Ripper 로 사전 공격!

과제 2 msfvenom

Apache2 설치

Apache2 는 http 웹 서버 중 하나이다.

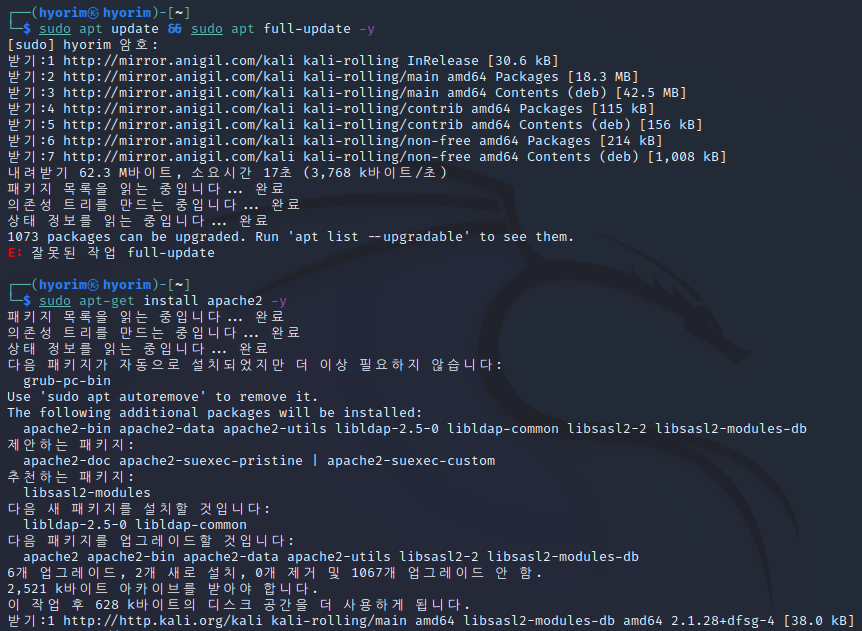

1. 설치 전 업데이트

2. apache2 설치

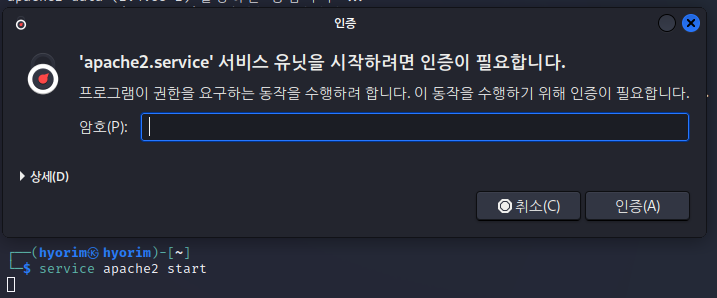

3. apache2 서버 시작

4. 서버 상태 확인

5. 종료

Kali Linux에서 백도어 파일 생성

1. IP 주소 확인

2. share 디렉토리 생성

3. msfvenom

-p : 페이로드 옵션으로 다운로드한 윈도우에서 파일을 실행하면 공격자에게 연결해 공격자로 하여금 meterpreter shell 을 통해 접근할 수 있도록 한다.

-f : 파일 형식 옵션으로 아래에선 exe 파일로 한다.

> : 경로를 설정한다. 백도어 파일 생성 위치는 share 디렉토리 아래이다.

Windows 7 에서 파일 다운로드

1. apache2 서버 시작

2. 서버 상태 확인

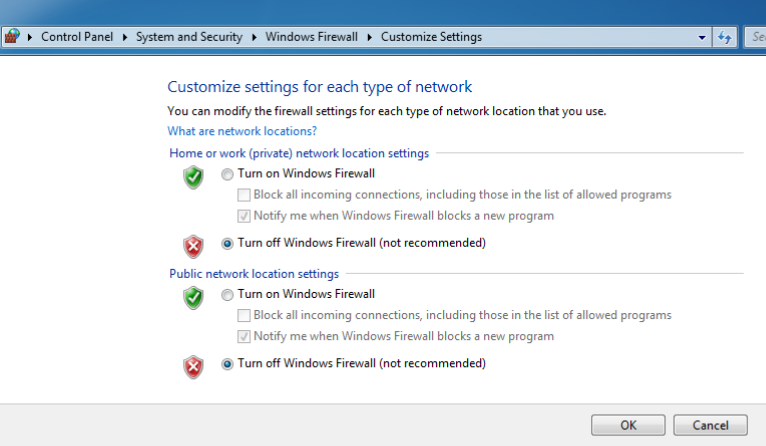

3. Windows firewall 방화벽에서

Turn Windows Firewall on or off 와 Advanced settings Troubleshoot my network 들어가서 끄기.

Turn off 체크.

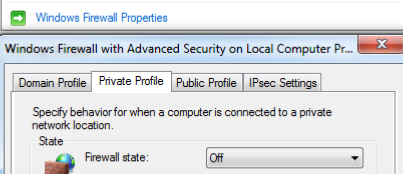

Windows Firewall Propeties 옵션에서 Domain Profile, Private Profile, Public Profile 전부 Off.

4. Windows 7 에서 http://공격자 ip/share 접속

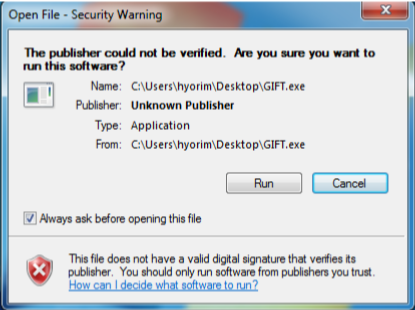

5. GIFT.exe 파일 다운로드

Desktop 에 save as.

경고창이 떠도 그냥 Actions -> Run anyway.

바탕화면에 GIFT 파일 생김.

6. msfcosole 로 metasploit 시작.

7. 파일 실행 시 접속받는 핸들러인 모듈을 선택

8. msfvenom 으로 생성했던 페이로드 세팅

9. 공격자 ip 세팅

10. 포트 세팅

11. exploit

12. Windows 에서 다운받은 GIFT 파일 실행

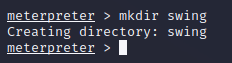

13. meterpreter 에서 명령어 입력하기

help 라고 입력하면 쓸 수 있는 명령어 목록이 출력된다.

mkdir 명령어로 디렉토리를 만들었다가

다시 없앴다가 ls 명령어, ps 명령어 이것저것 써보기.

'LINUX' 카테고리의 다른 글

| [SWING] Linux 06 (0) | 2022.06.27 |

|---|---|

| [SWING] Linux 04 (0) | 2022.05.14 |

| [SWING] Linux 03 (0) | 2022.05.06 |

| [SWING] Linux 02 (0) | 2022.04.02 |

| [SWING] Linux 01 (0) | 2022.03.27 |